Documentation administrateur

Bienvenue dans la documentation administrateur d'easyauth.ch. Ce guide aidera les administrateurs à configurer et gérer le système d'authentification par carte à codes pour leurs tenants Microsoft Entra ID.

Remarque: Veuillez demander le client Postman de démonstration à isolutions pour un exemple d'API client.

Étape 1: Enregistrer l'application multi-tenants

Connect-MgGraph -TenantId '<Ziel-TenantId>' Application.ReadWrite.All -NoWelcome New-MgServicePrincipal -AppId 'f7b8ae1b-ee0b-45da-9a98-64f903092dce'

Vous pouvez également utiliser un navigateur internet et accéder à https://login.microsoftonline.com/<TenantId-cible>/adminconsent?client_id=f7b8ae1b-ee0b-45da-9a98-64f903092dce,

où <TenantId-cible> est votre nom ou ID de tenant.

Remarque: L'application ne nécessite que les données de profil déléguées de l'utilisateur.

Étape 2: Créer une méthode d'authentification externe

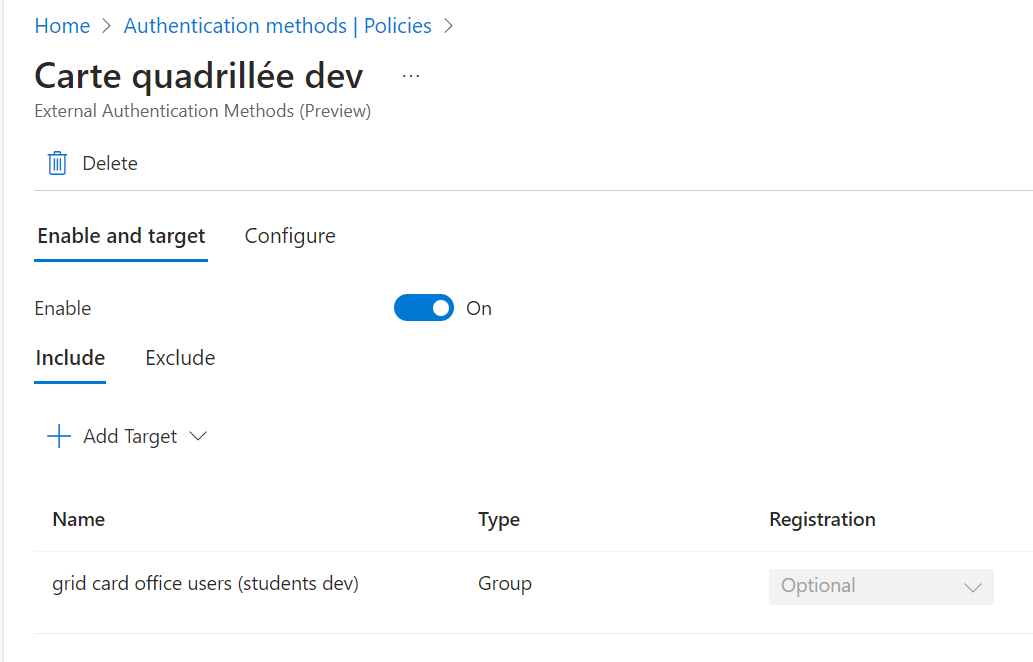

- Créez un groupe de sécurité Microsoft Entra ID pour MFA et ajoutez un utilisateur de test à ce groupe.

-

Ouvrez

Sécurité/Méthodes d'authentification/Nouvelle méthode

externe

et utilisez les valeurs de configuration EAM:

- ID Client:

oidc-implicit-eam-mfa -

Point de découverte:

https://easyauth.ch/.well-known/openid-configuration -

ID de l'application:

f7b8ae1b-ee0b-45da-9a98-64f903092dce

- ID Client:

- Utilisez le groupe de sécurité pour appliquer le MFA.

Étape 3: Obtenir les identifiants d'accès admin

Informations requises:

- ID du tenant

- Utilisateur de test de Microsoft Entra ID (email et OID)

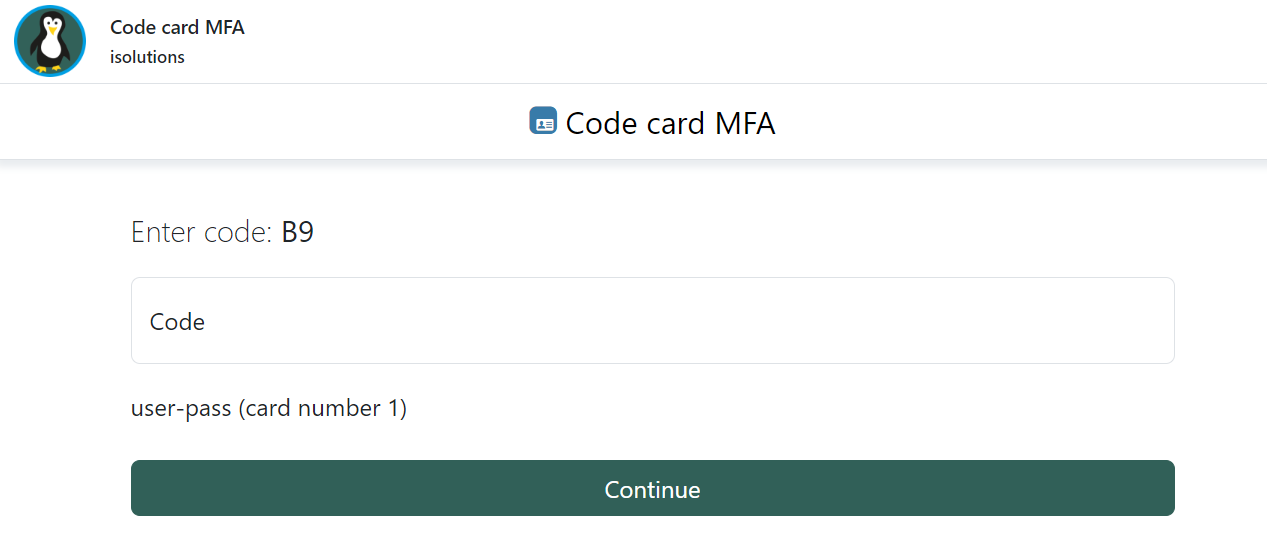

Étape 4: Valider l'authentification

Utilisez la carte à codes de l'utilisateur de test pour valider le processus d'authentification: https://outlook.office.com

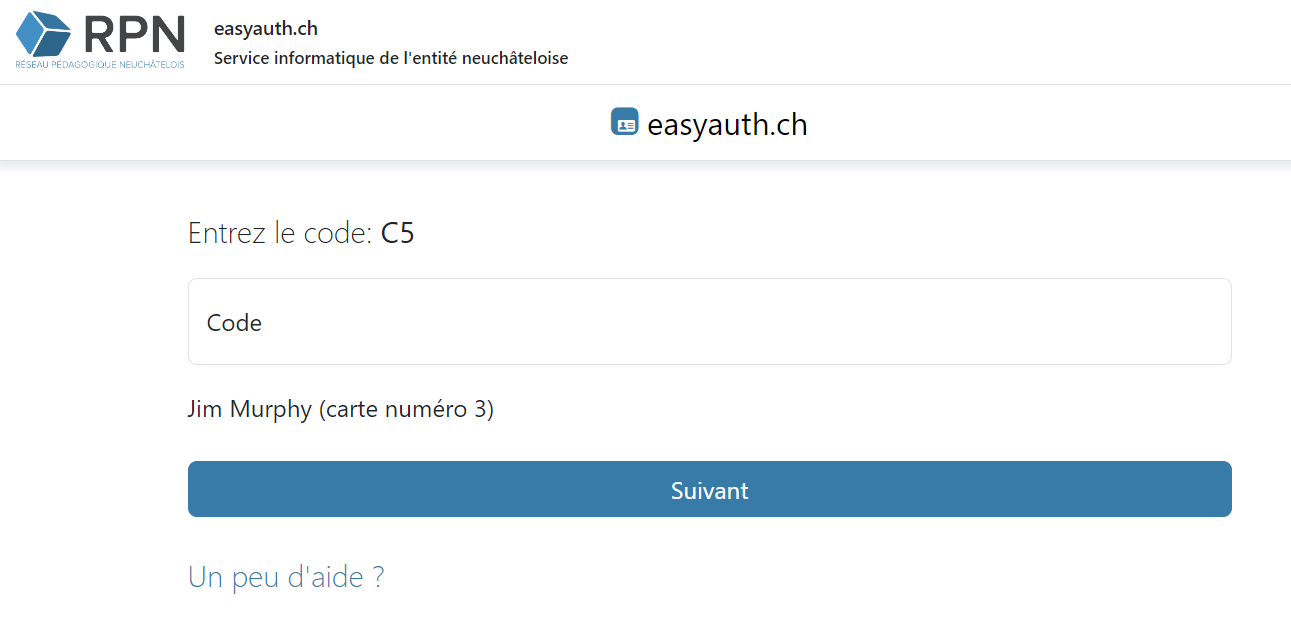

Étape 5: Personnaliser l'écran de connexion

L'écran de connexion peut être personnalisé pour chaque tenant.

Options de thématisation

- Image: Doit être un fichier PNG, inférieur à 256 Ko. Pour de meilleurs résultats, utilisez une hauteur d'environ 48 pixels et une largeur d'environ 200 pixels.

- Nom du service: Le nom du service affiché en haut à droite peut être défini.

- Texte de connexion: Peut être localisé en français, allemand, italien et anglais.

- Couleur du bouton: La couleur d'arrière-plan du bouton peut être personnalisée.

- Afficher l'ID de la carte à codes: L'ID de chaque carte peut être affiché, utile pour les utilisateurs ayant plusieurs cartes.

Thème par défaut:

Exemple de personnalisation:

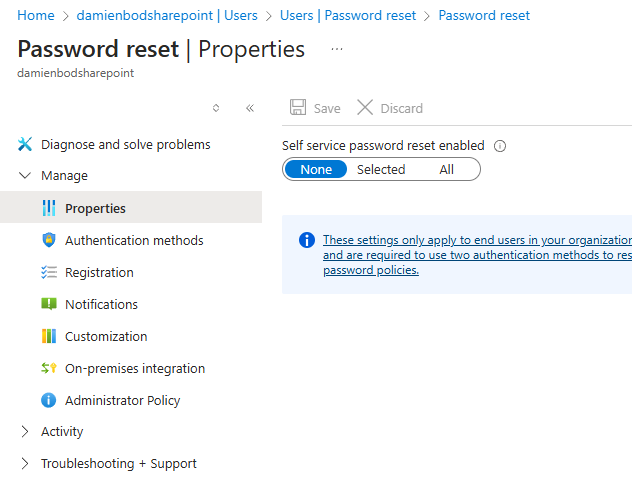

SSPR: Désactivez ceci si vous souhaitez empêcher l’écran MS par défaut de demander à un étudiant d’enregistrer une autre méthode d’authentification.

Évite que des informations supplémentaires soient requises pour l’utilisateur après une authentification réussie