Admin-Dokumentation

Willkommen in der Admin-Dokumentation von easyauth.ch. Dieser Leitfaden hilft Administratoren den Code-Karten-MFA-Dienst für ihre Microsoft Entra ID Mandanten einzurichten und zu verwalten.

Hinweis: Fordern Sie den Postman-Beispiel-Client von isolutions an, um ein Beispiel für den API Client zu erhalten.

Schritt 1: Multi-Tenant-Anwendung registrieren

Connect-MgGraph -TenantId '<Ziel-TenantId>' Application.ReadWrite.All -NoWelcome New-MgServicePrincipal -AppId 'f7b8ae1b-ee0b-45da-9a98-64f903092dce'

Sie können auch einen Webbrowser verwenden und zu https://login.microsoftonline.com/<Ziel-TenantId>/adminconsent?client_id=f7b8ae1b-ee0b-45da-9a98-64f903092dce,

where <Ziel-TenantId> Ihr Tenant-Name oder Ihre Tenant-ID ist.

Hinweis: Die Anwendung benötigt nur delegierten Zugriff auf die Profildaten des Benutzers.

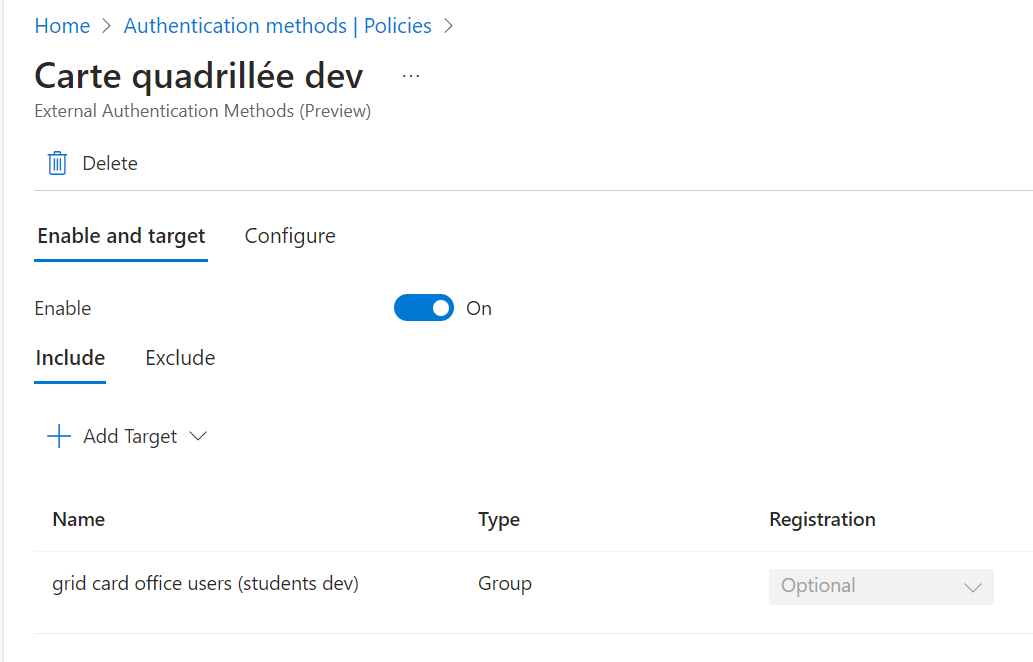

Schritt 2: Externe Authentifizierungsmethode erstellen

- Erstellen Sie eine Microsoft Entra ID Sicherheitsgruppe für MFA und fügen Sie einen Testbenutzer hinzu.

-

Öffnen Sie

Sicherheit/Authentifizierungsmethoden/Neue externe

Methode

und verwenden Sie die EAM-Konfigurationswerte:

- Client-ID:

oidc-implicit-eam-mfa -

Discovery-Endpoint:

https://easyauth.ch/.well-known/openid-configuration - App-ID:

f7b8ae1b-ee0b-45da-9a98-64f903092dce

- Client-ID:

- Verwenden Sie die Sicherheitsgruppe, um die externe MFA zu aktivieren.

Schritt 3: Admin-Zugangsdaten erhalten

Erforderliche Informationen:

- Tenant ID

- Testbenutzer aus Microsoft Entra ID (E-Mail und OID)

Schritt 4: Authentifizierung validieren

Verwenden Sie die Code-Karte des Testbenutzers, um den Authentifizierungsprozess zu validieren: https://outlook.office.com

Schritt 5: Login-Bildschirm anpassen

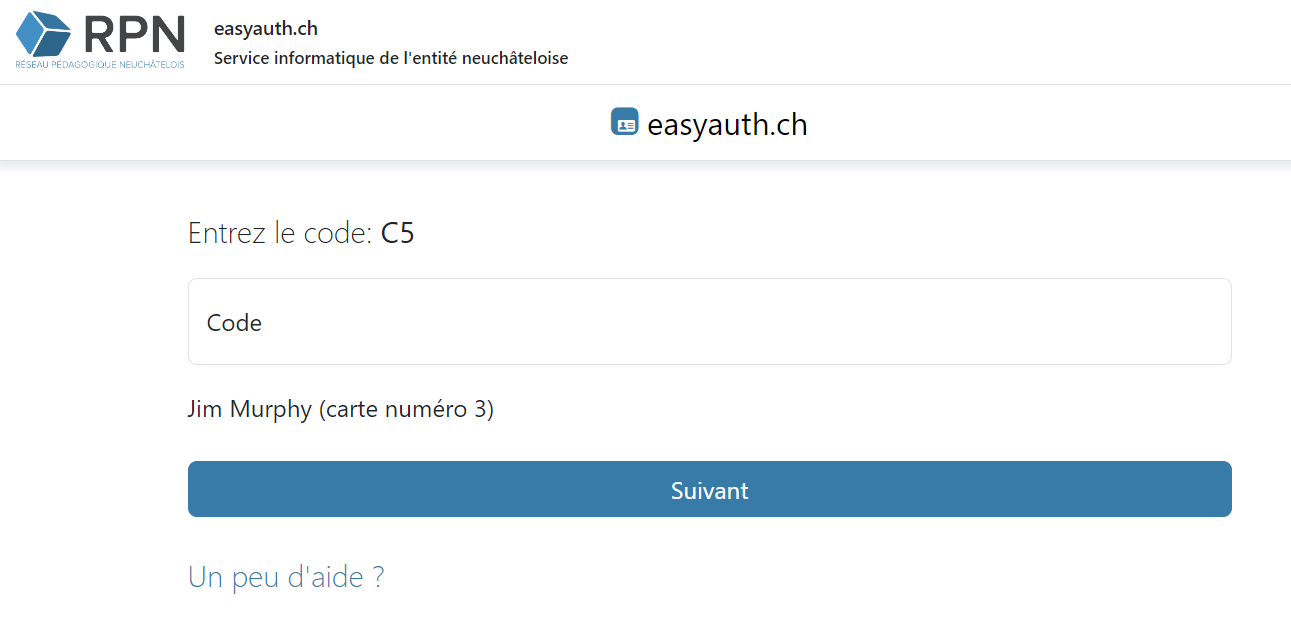

Der Login-Bildschirm kann für jeden Tenant individuell angepasst werden.

Theming-Optionen

- Bild: Muss eine PNG-Datei - kleiner als 256 KB - sein. Für optimale Ergebnisse verwenden Sie eine Höhe von etwa 48 Pixel und eine Breite von etwa 200 Pixel.

- Dienstname: Der oben rechts angezeigte Dienstname kann festgelegt werden.

- Login-Text: Kann in den Sprachen Französisch, Deutsch, Italienisch und Englisch festgelegt werden.

- Schaltflächenfarbe: Die Hintergrundfarbe der Schaltflächen kann angepasst werden.

- Code-Karte ID anzeigen: Die ID der aktuell gültigen Code-Karte kann angezeigt werden, was beim Vorhandensein mehrerer Code-Karten hilfreich sein kann.

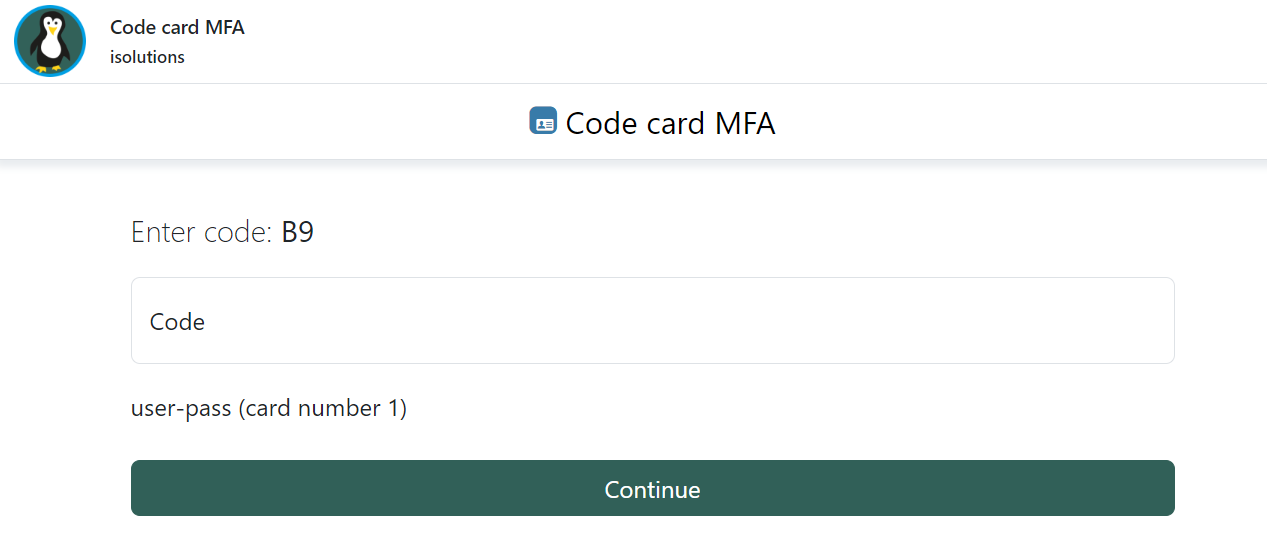

Standard-Theme:

Beispiel für Theming:

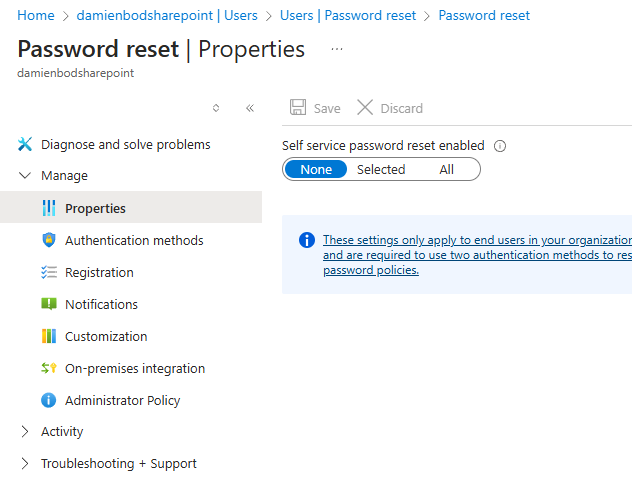

SSPR: Deaktivieren Sie dies, wenn Sie verhindern möchten, dass der standardmässige MS-Bildschirm einen Studenten auffordert, eine andere Authentifizierungsmethode zu registrieren.

Verhindern, dass nach erfolgreicher Authentifizierung weitere Informationen vom Benutzer erforderlich sind